Kiberlaikapstākļi 2025 | JŪNIJS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Turpinās intensīvas krāpniecības kampaņu viļņi – gan tradicionālā pikšķerēšana, gan kriptovalūtu shēmas; viedtelevizori var kļūt par datu slazdu; neatkāpjas ievainojamību lietavas; pieaug šifrējošo izspiedējvīrusu riski; pašvaldību vēlēšanās nozīmīgi kiberuzbrukumi nav konstatēti. Aktuālais kibertelpā jūnijā.

Krāpšana

Turpinās pērkona negaiss ar krāpniecības brāzmām un pikšķešanas nokrišņiem

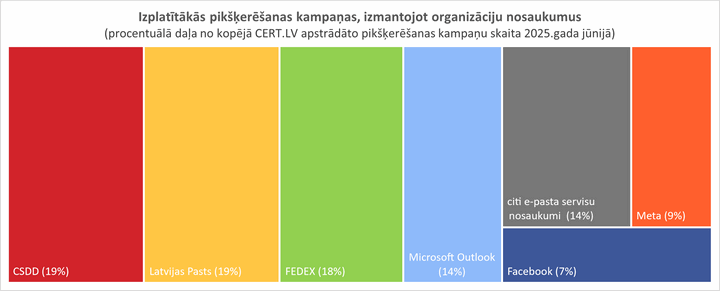

Jūnijā kibertelpā novērotas vairākas viļņveidīgas pikšķerēšanas kampaņas – viltus e-pasta vēstules vai īsziņas, krāpniekiem uzdodoties visbiežāk par CSDD, Latvijas Pasts vai FedEx. Mērķējot uz e-pasta pakalpojumu lietotāju kontiem, krāpnieki aktīvi turpina izplatīt pikšķerēšanas e-pasta vēstules ar maldinošu tekstu: “Nepieciešama verifikācija!

Jūsu paroles derīguma termiņš e-pasta adresei ir beidzies! Lai saglabātu esošo paroli, noklikšķiniet šeit!” Šādi ziņojumi darbojas kā migla - šķietami nekaitīga, bet apgrūtina redzamību. Nereti cilvēki steidzīgi klikšķina uz saitēm, nepadomājot, ka tas var būt krāpšanas mēģinājums. Būt modriem un kritiski vērtēt jebkādu steidzīgu pieprasījumu ir pirmais solis, lai sevi pasargātu!

Kibernoziedznieki ar īsziņām CSDD vārdā šogad izkrāpuši simtiem tūkstošu eiro

Krāpnieki turpina sūtīt īsziņas par ceļu satiksmes noteikumu pārkāpumu vai neapmaksātu sodu, uzdodoties par Ceļu satiksmes drošības direkciju (CSDD). Šīm īsziņām ir pievienota krāpnieciska saite, kuru atverot prasa autentificēties ar bankas konta datiem. Latvijas Valsts policijas dati rāda, ka šogad vismaz 102 iedzīvotāji noticējuši viltus īsziņām CSDD vārdā, un viņiem izkrāpti 174 523 eiro.

Kādai rīdziniecei jūnijā nosūtīta īsziņa it kā no CSDD par reģistrētu ceļu satiksmes noteikumu pārkāpumu un pievienota krāpnieciska saite: MANS.CSDD-L-V-S.COM, attiecīgi norādot, ka tur iespējams apskatīties informāciju par sastādīto protokolu. Pēc tam, kad sieviete bija autorizējusies ar internetbankas datiem, no viņas konta tika veikts pārskaitījums 3000 eiro apmērā uz krāpnieku kontu.

Jūsu balss ir anulēta

Krāpnieki izmantoja pašvaldību vēlēšanu tematiku, lai izsūtītu iedzīvotājiem masveidā krāpnieciska rakstura īsziņas jeb SMS, ka viņu balss vēlēšanās ir anulēta. SMS norādītā saite veda uz pikšķerēšanas vietni, kas bija paredzēta bankas piekļuves datu izgūšanai. Domēna vārds "s.id" ir leģitīms saišu saīsināšanas serviss, taču šajā gadījumā saite patiesībā aizveda uz krāpniecisko saiti: e.csdd-sods-lv.net. Šādas krāpnieciskas īsziņas saņēma arī daži sociālās platformas "X" lietotāji.

Identificētā krāpnieciskā saite tika ievietota CERT.LV un NIC.LV uzturētajā DNS ugunsmūrī. Fiksēti vairāk nekā 200 gadījumi, kad DNS ugunsmūris pasargāja tā lietotājus no šīs saites atvēršanas.

CERT.LV atgādina, ka, saņemot jebkādu īsziņu ar pievienotu saiti, jābūt īpaši uzmanīgiem! Vienmēr jāpievērš uzmanība domēnam, vai tas pilnībā sakrīt ar iestādes oriģinālās lapas adresi. CERT.LV aicina iedzīvotājus saglabāt modrību, un, saņemot krāpnieciskas īsziņas, tās pārsūtīt uz cert@cert.lv vai 23230444.

Līst lietus, aug mušmires…

Joprojām aktīvas ir viltus investīciju shēmas, kas tiek reklamētas, izmantojot viltotus ziņu portālus. Tiek atdarinātas populāras vietnes, kā Delfi.lv, Diena.lv, jauns.lv u.c.. Šajās lapās redzami “veiksmes stāsti” par ieguldījumiem kriptovalūtās, kas vilina cilvēkus ieguldīt naudu fiktīvās platformās. Reāls piemērs: kāda persona zaudēja 3000 eiro, pēc tam, kad viņu Instagram tīklā uzrunāja “konsultants” ar piedāvājumu ieguldīt kriptovalūtā. Nereti upurim tiek solīta “it kā” naudas atgūšana, taču pretī tiek prasīti papildu maksājumi.

Vai viedtelevizori kļūs par datu slazdu?

Jauns kiberkrāpšanas vilnis Latvijā ticis vērsts pret viedtelevizoriem – it īpaši Android ierīču modeļiem, lai iegūtu lietotāju bankas kontu piekļuves datus un kredītkaršu informāciju. Šajā uzbrukumā krāpnieki mērķtiecīgi maldinājuši lietotājus, liekot instalēt ļaunprātīgas lietotnes vai nospiest uz viltotām uzvednēm ekrānā, kas pieprasa personas datus, piemēram, bankas piekļuves datus. Šis sociālās inženierijas uzbrukums parāda, kā uzbrucēji spēj maldināt lietotājus, izmantojot vien viņu uzticēšanos savām mājas viedierīcēm.

Latvijā reģistrēti vairāki gadījumi, kas liecina, ka šis krāpniecības veids ir guvis panākumus. Tā kā uzbrukums ir balstīts uz maldināšanu, pat šķietami piesardzīgs lietotājs var būt nepietiekami pasargāts no tā.

Lai aizsargātos pret šīm krāpniecībām, lietotājiem ieteicams instalēt lietotnes tikai no uzticamiem avotiem, izvairīties no personīgās informācijas ievadīšanas, izmantojot TV saskarnes, un atiestatīt viedierīces, ja tajās redzamas kādas aizdomīgas darbības.

Ļaunatūra un ievainojamības

Kritiska ievainojamība Roundcube Webmail sistēmā (CVE-2025-49113)

Jūnijā tika atklāta ļoti bīstama ievainojamība Roundcube Webmail sistēmā, kas pastāvējusi vairāk nekā 10 gadus. Tā saņēmusi CVSS drošības vērtējumu 9.9 no 10. Ievainojamība ļauj autentificētiem lietotājiem veikt attālinātu koda izpildi (RCE) Roundcube Webmail sistēmās, apdraudot vairāk nekā 53 miljonus serveru visā pasaulē.

Ietekmētās versijas: Roundcube Webmail versijas no 1.1.0 līdz 1.6.10, kā arī cPanel, Plesk, ISPConfig, DirectAdmin un citas hostinga vadības sistēmas, kurās Roundcube ir integrēts.

Ievainojamība tika aktīvi izmantota reālos uzbrukumos kibertelpā, tādēļ CERT.LV aicina nekavējoties uzstādīt jaunākos atjauninājumus ietekmētajām sistēmām.

Kritiska ievainojamība Microsoft Word programmā (CVE-2025-32717)

Microsoft ir identificējusi kritisku ievainojamību (CVE-2025-32717) Microsoft Word, kas var ļaut uzbrucējam attālināti izpildīt ļaunprātīgu kodu (RCE) uz lietotāja ierīces. Atklātā “heap-based buffer overflow” ievainojamība nozīmē to, ka programma var ierakstīt vairāk datu nekā atļauts noteiktā atmiņas apgabalā. Tas var sabojāt programmas darbību un ļaut izpildīt kaitīgu kodu. Uzbrucējs var pārņemt kontroli pār ierīci vai piekļūt tajā esošajiem datiem. Ietekmētās versijas: Microsoft 365 Apps for Enterprise (32 bitu un 64 bitu versijas).

CERT.LV aicina rūpīgi sekot līdzi izstrādātāju norādījumiem, un nekavējoties atjaunināt programmatūras uz jaunāko pieejamo versiju. Visus aktuālos brīdinājumus var skatīt tīmekļa vietnē cert.lv.

Vētras brīdinājums: Wazuh serveriem uzbrukuši Mirai botu tīkli

2025. gada februārī publiski tika izziņota kritiska ievainojamība (CVE-2025-24016) atvērtā koda platformā Wazuh. Šobrīd ievainojamība tiek aktīvi izmantota uzbrukumiem, piemēram, Mirai ļaunatūras botu tīkla variantu izplatīšanai. Šī ievainojamība ļāvusi neautentificētiem uzbrucējiem gūt attālinātu koda piekļuvi Wazuh serveriem, iespējams, arī pilnīgi pārņemot kontroli pār tiem. Sistēmas, kas tikušas kompromitētas šādos uzbrukumos, var tikt izmantotas, lai izplatītu ļaunprātīgu programmatūru, uzsāktu pakalpojumu atteices (DDoS) uzbrukumus vai nodrošinātu arī turpmākas ielaušanās iespējas tīklā.

Wazuh ir plaši izmantota platforma tīklu un sistēmu drošības uzraudzībai, un tās kompromitēšana rada būtiskus draudus, ja uzbrucēj gūst kontroli pār sistēmām, kas paredzētas tās klientu sistēmu aizsardzībai. Organizācijas, it īpaši IT pakalpojumu jomā, tiek mudinātas izmantot pieejamos jaunākos drošības ielāpus un uzraudzīt tīklā notiekošās darbības, lai laicīgi atklātu iespējamus ielaušanās mēģinājumus.

Pakalpojuma pieejamība

Latvijas kibertelpa pakļauta viļņveidīgiem DDoS uzbrukumiem, tomēr labi aizsargāta

DDoS uzbrukumu intensitāte turpina saglabāties viļņveidīga. Turpinās DDoS uzbrukumi pret valsts iestādēm, IKT kritisko infrastruktūru, būtisku un svarīgu pakalpojumu sniedzējiem, taču tie nav radījuši paliekošu ietekmi uz attiecīgo pakalpojumu vai resursu pieejamību. Liela daļa DDoS uzbrukumu tiek atvairīta automatizēti.

Pašvaldību vēlēšanu laikā, kas norisinājās jūnija sākumā, kibertelpā netika konstatēti kiberincidenti vai kiberapdraudējumi, kas liecinātu par ārējas ietekmes mēģinājumiem.

Ielaušanās un datu noplūde

Datu plūdi: globālā kibernoziegumā nopludināti gandrīz 16 miljardu lietotāju piekļuves dati

Ievērojamā datu noplūdē tikuši kompromitēti gandrīz 16 miljardu lietotāju piekļuves dati, kas apkopoti no dažādiem senāk notikušiem kiberincidentiem. Nopludinātie dati, ko atklājuši kiberdrošības pētnieki, aptver vairākas laika gaitā savāktās datu kopas, kas satur lietotājvārdus un paroles vairākām plaši izmantotām platformām, tostarp Apple, Google un Facebook. Lietotāju dati, ko nopludinājuši uzbrucēji, tika iegūti, izmantojot plaši izplatītas informācijas zagšanas ļaunatūras.

Informācijas zagšanas ļaunatūras (infostealers) ievāc saglabātos lietotāju piekļuves datus, sīkfailus un marķierus no uzlauztām ierīcēm. Iegūtie dati tādējādi ļauj uzbrucējiem apiet dažādus drošības kontroles mehānismus, piemēram, vairāku faktoru autentifikāciju (MFA), nodrošinot viņiem nesankcionētu piekļuvi lietotāju kontiem un personīgajai informācijai. Datu noplūdes milzīgais apmērs padarījis to par vienu no lielākajām datu noplūdēm, kas līdz šim tikusi atklāta.

Šis kiberuzbrukums atgādina par kibernoziedznieku taktikas pastāvīgo attīstību un lietotāju kontu drošības nozīmi. Kibernoziedznieki bieži mēdz izmantot nopludinātus lietotāju datus, lai pārņemtu dažādus lietotāju kontus, veiktu identitātes zādzības, pikšķerēšanu un krāpšanu.

Lai laicīgi aizsargātos pret šādiem kiberuzbrukumiem, lietotājiem ieteicams:

- Izmantot unikālas un spēcīgas paroles visiem saviem kontiem.

- Izmantot paroļu pārvaldniekus, kas palīdz izveidot un droši uzglabāt sarežģītas paroles.

- Izmantot MFA, nodrošinot papildu aizsardzības līmeni pret nesankcionētu piekļuvi.

- Pārraudzīt savus kontus, lai laicīgi pamanītu aizdomīgas darbības, piemēram, neatļautu piekļuvi.

- Neklikšķināt uz aizdomīgām saitēm un neatvērt pielikumus no nezināmiem un aizdomīgiem avotiem.

Izspiedējvīrusu uzbrukumu skaits pieaug

Jūnijā šifrējošā izspiedējvīrusa uzbrukumu piedzīvoja Jelgavas tipogrāfija. Uzņēmums, kura apgrozījums ir 17 miljoni gadā, bija spiests apturēt darbību, jo tā dati bija sašifrēti; iespējamie zaudējumi tiek lēsti līdz ceturtajai daļai no šīs summas.

Bīstams Mallox paveida izspiedējvīruss skāra divus uzņēmumus agroķīmijas, sēklu un lopbarības vairumtirdzniecības nozarē. Uzbrukumi bija vērsti uz datubāzēm un rezerves kopijām, bloķējot piekļuvi grāmatvedības un noliktavas sistēmu datiem. Mallox darbojas kā Ransomware-as-a-Service (RaaS), ļaujot dažādiem kibernoziedzniekiem to iegādāties vai nomāt. Tas tiek izplatīts, piemēram, izmantojot pikšķerēšanas e-pastus, ievainojamas SQL datubāzes un RDP (Remote Desktop Protocol) piekļuves.

Par izspiedējvīrusa uzbrukuma mērķi var kļūt jebkurš uzņēmums – neatkarīgi no nozares vai lieluma. Lai mazinātu riskus, ieteicams laikus piemērot atbilstošus drošības pasākumus:

- Regulāri veidot un pārbaudīt datu rezerves kopijas, glabāt tās ārpus galvenās sistēmas.

- Instalēt jaunākos drošības atjauninājumus operētājsistēmām, lietotnēm un serveriem.

- Lietot pretvīrusu programmatūru un pastāvīgi atjaunināt to.

- Ierobežot attālinātās piekļuves tiesības un atspējot RDP, kur tas nav nepieciešams.

- Lietot VPN un daudzfaktoru autentifikāciju (MFA).

- Nodrošināt darbiniekiem regulāras kiberhigiēnas apmācības.

- Uzstādīt DNS ugunsmūri un tīkla uzraudzības rīkus (vairāk informācijas - cert.lv/lv/pakalpojumi)

Izpētīts, kā no viedierīcēm fiziski izolētās vidēs var izgūt datus

Izraēlas pētnieki izpētījuši jaunu uzbrukuma metodi SmartAttack, kas ļauj ar viedpulksteņu palīdzību izspiegot datus no fiziski izolētām (air-gapped) sistēmām. Šīs sistēmas parasti izmanto augsta riska infrastruktūrās - piemēram, valdības iestādēs un kodolspēkstacijās - un tās nav pieslēgtas internetam. Tomēr, ja ļaunatūra tiek ievadīta no iekšienes (piemēram, ar USB nesēju), tā var slepeni pārsūtīt datus ar datorā iebūvētā skaļruņa palīdzību, izmantojot ultraskaņu.

Uzbrukumā tiek izmantots ultraskaņas signāls, kas cilvēka ausij nav dzirdams, bet ko uztver viedpulksteņa mikrofons. Dators nosūta datus ar binārās frekvences modulāciju (B-FSK), bet pulkstenī esoša lietotne apstrādā signālu un pārsūta to tālāk caur Wi-Fi, Bluetooth vai mobilo tīklu. Uzbrukums darbojas 6–9 metru attālumā un spēj pārraidīt tādus datus kā paroles un šifrēšanas atslēgas. Nepieciešams tikai, lai viedpulkstenis būtu telpā.

Arī fiziski izolētas vides vairs nav uzskatāmas par absolūti drošām; ja tās tiek kompromitētas, pat akustiskie signāli var tikt izmantoti datu noplūdei.

Lietu internets

Lietu interneta botu tīkls nemanāmi izplatās

Jauni PumaBot un Mirai botu tīkla varianti turpina izplatīties visā pasaulē, izmantojot zināmās ievainojamības plaši izmantotās lietu interneta (IoT) ierīcēs, piemēram, IP kamerās un rūteros. Šie botu tīkla uzbrukumi ir vērsti uz novecojušām vai nedrošām IoT ierīcēm, lai veiktu plaša mēroga, piemēram, DDoS kiberuzbrukums, izmantojot inficētās ierīces.

Galvenās atklātās ievainojamības ir CVE 2024 6047 un CVE 2024 11120, kas var ietekmēt ierīces, kuras joprojām ir izplatītas arī daudzās Latvijas mājsaimniecībās un uzņēmumos. Šādi uzbrukumi bieži vien netiek pamanīti, taču šo ierīču kompromitēšana var palielināt gan vietējos, gan globālos kiberriskus.

IoT ierīču lietotājus aicina regulāri atjaunināt to programmaparatūru, kā arī mainīt ierīču noklusējuma paroles un izmantot MFA, atslēgt attālinātu piekļuvi, ja tā nav vajadzīga, un savstarpēji nošķirt ierīces, izmantojot tīkla segmentāciju, lai pasargātu no iespējamiem kiberapdraudējumiem.